東南アジアの高名な政府機関が、中国の国家支援型サイバースパイ活動であるコードネームCrimson Palaceの「複雑で長期間にわたる」攻撃の標的となりました。

Sophosの研究者たち、Paul Jaramillo、Morgan Demboski、Sean Gallagher、Mark Parsonsは、「このキャンペーンの全体的な目標は、中国の国益を支援するサイバースパイ活動のために、

対象ネットワークへのアクセスを維持することでした」と報告書で述べています。

「これには、重要なITシステムへのアクセス、特定のユーザの偵察、機密軍事および技術情報の収集、およびコマンドアンドコントロール(C2)通信用のさまざまなマルウェアインプラントの展開が含まれます。」

政府機関の名前は明らかにされていませんが、Sophosは、フィリピンのような中国政府支援のグループ、例えばMustang Pandaに過去に標的にされている可能性があることから、対象国が南シナ海の領土を巡る中国との繰り返しの紛争を抱えていると述べています。

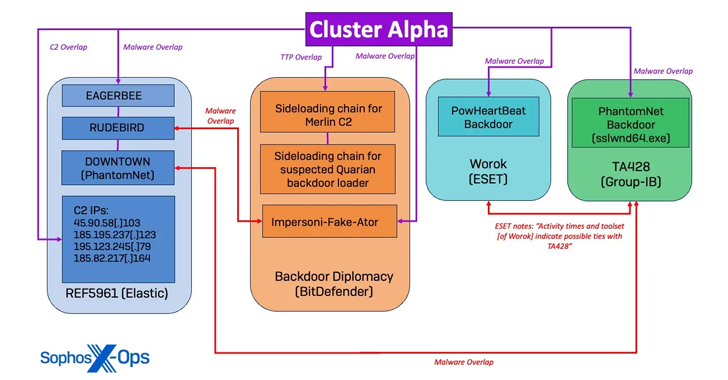

Crimson Palaceには3つの侵入クラスタがあり、一部は同じ戦術を共有していますが、古い活動が2022年3月にさかのぼる証拠があります。

クラスタAlpha(2023年3月〜2023年8月)は、BackdoorDiplomacy、REF5961、Worok、TA428として追跡されているアクターといくらかの類似性を示しています。

クラスタBravo(2023年3月)は、Unfading Sea Hazeと共通点があります。

クラスタCharlie(2023年3月〜2024年4月)は、APT41内のサブグループであるEarth Longzhiと重なり合っています。

Sophosは、これらの重複する活動クラスタは、単一の組織の指導のもとに調整された調整されたキャンペーンの一部である可能性が高いと評価しています。

この攻撃は、PocoProxyなどの未公開のマルウェアや、EAGERBEEの更新されたバージョンなど、他の既知のマルウェアファミリと共に、攻撃性の高い手法でも注目されています。

対ネット犯罪の最前線に立つ、世界最高水準のホワイトハッカー集団

Microsoft社やGoogle社などで活躍しているホワイトハッカー・エンジニアのコミュニティの中から国際認定を持ったサイバーセキュリティ専門家で結成されたのが、私たち「バイナリヤード」。

世界最高峰の技術力・豊富な実績をもったエンジニアチームが、お客様のシステムの脆弱性を的確に洗い出し、安心・安全のセキュリティ環境をご提案致します。