AWSペネトレーションテストについて

AWS(Amazon Web Services)クラウドインフラストラクチャのセキュリティを評価するテストです。

専門家がAWSアカウントの構成と設定を検証し、データ保護、アクセス管理、およびネットワークセキュリティに関連するリスクを特定します。

AWSにもセキュリティ診断が必要です

高度な専門知識と技術が必要なAWSペネトレーションテスト

AWS(Amazon Web Services)は設定、構成、ログイン情報、ユーザー権限まで、技術スタック(効率的なツールの組み合わせ)は他のクラウドサービスと全く異なります。

そして、AWSアーキテクチャは強力なAPIから構成されています。AWSエコシステムに深く統合されているため、弊社のチームは、下記のようなAWS固有のミス構成をテストします。

- EC2インスタンスとアプリケーションの悪用

- AWS IAMキーのターゲット化と侵害

- S3バケットの構成と許可の欠陥のテスト

- ラムダバックドア関数を介したプライベートクラウドへのアクセスの確立

- CloudTrailログの曖昧化によるトラックカバー

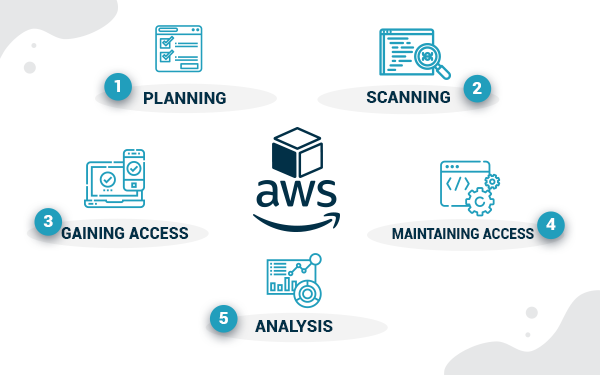

AWSペネトレーションテストの方法

専門家がAWSアカウントの構成と設定を検証し、データ保護、アクセス管理、およびネットワークセキュリティに関連するリスクを特定します。

AWSクラウドコンポーネントとオファリングがサードパーティのベンダーによって所有・管理されるベンダー操作のサービスの場合、ペネトレーションテストはクラウド環境の実装と構成に制限され、内部インフラは対象外です。EC2はAWSサービスなので、一部を除き基本的にペネトレーションテストが実施できます。

AWSクラウドコンポーネントとオファリングがサードパーティのベンダーによって所有・管理されるベンダー操作のサービスの場合、ペネトレーションテストはクラウド環境の実装と構成に制限され、内部インフラは対象外です。EC2はAWSサービスなので、一部を除き基本的にペネトレーションテストが実施できます。AWS EC2インスタンスでは、ペネトレーションテストが許可されるのは下記の領域に限定されます。

- アプリケーションプログラミングインターフェース(API) ※例:HTTP/HTTPS

- 組織がホストするWebおよびモバイルアプリケーション

- アプリケーションサーバーおよび関連スタック ※例:Python、Reactなどのプログラミング言語

- 仮想マシンおよびオペレーティングシステム

- AWSに属するサービスまたはアプリケーション

- AWSに属する物理ハードウェア、基礎インフラストラクチャ、または施設

- 他の組織(パートナーやベンダーなど)に属するEC2環境

- 他のベンダーが許可なしに管理するセキュリティアプライアンス(ファイアウォールなどセキュリティ機能に特化した機器)

- Amazonの小規模またはマイクロレベルの関係データベースサービス(RDS)

Amazon Web Services(AWS)は、さまざまなシステムやアプリケーションをクラウドインフラストラクチャに保有し、ビジネスを支援しています。また、外部インフラストラクチャに対するいくつかの組み込みセキュリティ機能も提供していますが、内部インフラストラクチャのセキュリティ対策はAWSを利用する企業に完全に任されています。

時間、人材、資金の浪費を避け、ペネトレーションテストを確実に実施するには、計画を立て、目標とルールを決め、適切なペネトレーションテストの方法を選択することが重要です。

- AWS環境全般および対象システムに対するペネトレーションテストの範囲を決定する。

- 実施するペネトレーションテストのタイプを決定する。(例:ブラックボックス、ホワイトボックス)

- 利害関係のある顧客とペネトレーションテストを行なう企業の両方にとってのメリットとリスクを決定する。

- 技術的評価、正式なレポートの準備、潜在的な解決策とフォローアップテストのための日程を決定する。

- 顧客がすでに攻撃を受けているか、データが侵害されている場合のプロトコルとエンゲージメントのルールを開発する。

- 関係者から書面で承認を得る。これには、テスト承認書面の記入、AWSに日程を通知する、テストが発信元のIPアドレス範囲とテストされる範囲に関するAWSへの通知が含まれます。

AWS(Amazon Web Services)は設定、構成、ログイン情報、ユーザー権限まで、技術スタック(効率的なツールの組み合わせ)は他のクラウドサービスと全く異なります。

AWSアーキテクチャは強力なAPIから構成されています。AWSエコシステムに深く統合されているため、弊社のチームは、下記のようなAWS固有のミス構成をテストします。

- EC2インスタンスおよびアプリケーションの悪用

- AWS IAMキーのターゲット化および侵害

- S3バケットの構成と許可の欠陥のテスト

- ラムダバックドア機能を介したプライベートクラウドアクセスの確立

- CloudTrailログを難読化してトラックをカバー

AWSペネトレーションテストの主なテスト項目

認証セキュリティ診断

破損したオブジェクトレベル認証診断

破損した認証診断

破損したオブジェクトプロパティレベル認証診断

制限されていないリソース消費診断

制限されていないリソース消費診断

破損した関数レベルの認証診断

機密ビジネスフローへの無制限アクセス診断

サーバー側のリクエスト偽造診断

セキュリティの誤構成確認

不適切なインベントリ管理

安全でないAPIの利用診断

複雑でカスタマイズ可能な攻撃シナリオ診断

脆弱性を狙う巧妙な攻撃

高度な偵察

ゼロデイ脆弱性診断

高度な回避技術/バイパス技術

高度持続型攻撃のシミュレーション

シナリオベース診断